Tentunya kita semua sudah tau bahwa perkembangan teknologi yang pesat ini memberikan dampak positif dan negatif. Dengan kemajuan teknologi saat ini kita bisa meraih atau mendapatkan sesuatu lebih gampang dan cepat, Namun dibalik kemudahaan yang kita dapatkan saat ini, ada pula bahaya atau hal negatif yang menyertainya. Banyak oknum tidak bertanggungjawab yang menyalahgunakan kemanjuan teknologi, salah satunya yaitu hacking.

Dalam postingan blog ini, saya akan mengajak pembaca memahami tentang metodologi dan kerangka kerja hacking yang digunakan oleh para peneliti keamanan siber dan peretas. Kita akan menyelami strategi dan langkah-langkah yang digunakan dalam upaya untuk mengidentifikasi celah keamanan dalam sistem, jaringan, atau aplikasi. Tapi penting untuk diingat bahwa pengetahuan ini dapat digunakan baik untuk tujuan positif maupun negatif. Oleh karena itu, penekanan juga diberikan pada pentingnya etika dalam menjalankan kegiatan keamanan siber (cyber security). berikut ini beberapa metodologi dan kerangka kerja hacking.

Oh ya disini saya tidak akan menjelaskan secara detail karna saya tidak bisa mengontrol penggunaan informasi ini. Informasi ini ditujukan sebagai tambahan wawasan untuk mengenali bagaimana proses hacking terjadi dan kita pun bisa menyiapkan sistem keamanan untuk mencegahnya terjadi.

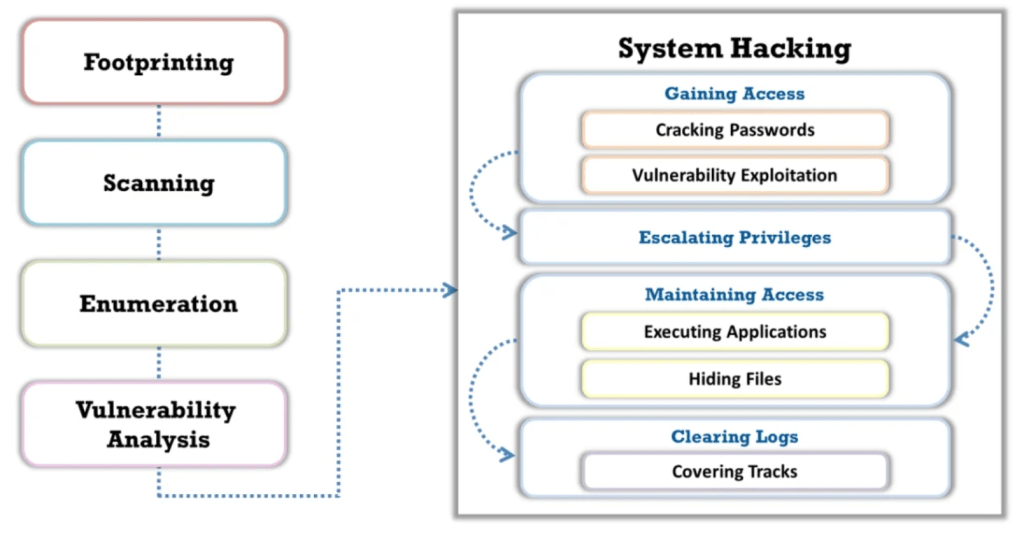

CEH Hacking Methodology (CHM)

CEH Hacking Methodology ini dipopulerkan oleh EC-Council sebagai panduan untuk Security Professional dan Ethical Hacker dalam memahami tahapan-tahapan yang dilakukan oleh seorang peretas (hacker) dalam mencapai tujuannya. Dengan memahami panduan ini akan membantu kita dalam mengenali teknik, taktik, dan tools yang digunakan peretas pada setiap fasenya. CEH Hacking Methodoly dibagi kedalam beberapa fase sebagai berikut.

Footprinting

Ini adalah tahap persiapan awal dimana kita mengumpulkan informasi sebanyak-banyaknya mengenai target. Hacker akan mencari berbagai informasi yang bisa dipakai untuk membantunya dalam melancarkan serangan. Tentunya alat pertama yang mungkin dipakai adalah google karna disana tersedia semua informasi, jadi kita harus hati-hati dalam memilih mana informasi yang boleh dilihat publik mana yang tidak.

Dalam pembangunan sistem informasi pun sama, kita harus dapat mengontrol data mana saja yang boleh diindex oleh google untuk ditampilkan di hasil pencarian dan mana saja yang tidak boleh. untuk ini biasanya kita bisa membuat file robot.txt untuk memberitahukan crawler google mana yang boleh diindex mana yang tidak.

Scanning

Pada tahap ini hacker mulai menggunakan informasi-informasi yang didapatkan pada tahap pertama. Pada tahap ini biasanya hacker sudah mengetahui domain atau IP address range, namespaces, bahkan informasi-informasi mengenai karyawan jika tujuannya adalah sebuah perusahaan atau organisasi.

Di tahap ini hacker berfokus untuk melakukan scanning terhdap jaringan target. Beberapa informasi yang mungkin diinginkan hacker pada saat scanning jaringan ini yaitu daftar host atau mesin yang aktif pada jaringan, port-port yang terbuka, dan service atau aplikasi yang dijalankan pada sebuah server baik yang penting atau pun tidak penting.

Untuk meminimalisir kejadian ini kita perlu dengan ketat mengidentifikasi port-port apa saja yang boleh dibuka ke publik, pastikan port yang dibuka memang port yang dibutuhkan. Port terbuka akan menjadi salah satu celah yang dapat dimanfaatkan hacker untuk masuk kedalam sistem. Sama halnya dengan service yang tidak diperlukan, perlu ditutup atau dimatikan jika memang tidak digunakan.

Enumeration

Pada tahap ini hacker akan mulai mencari informasi teknis lebih detail mengenai target. Hacker akan mencari detail informasi dari service atau port yang terbuka. Hacker akan mencari informasi service atau aplikasi apa yang berjalan diatas port yang terbuka tersebut, termasuk versi aplikasinya juga.

Untuk meminimalisir ini kita perlu mengimplementasikan penggunaan firewall dengan baik. Beberapa jenis scanning dapat dihalau oleh firewall.

Vulnerability Analysis

Tahap selanjutnya, hacker akan menggunakan informasi yang didapatkan pada tahap sebelumnya untuk dicari kelemahan atau kerentanannya. Hacker akan mengidentifikasi cara kerja keamanan sistem yang sedang berjalan. Selain itu, dia akan mencari kelemahan dan kerentanan baik itu pada sistem jaringan, lalu lintas data, ataupun aplikasi yang ada pada jaringan tersebut.

Hacker juga mungkin akan melakukan pencarian kerentanan spesifik pada versi sebuah aplikasi yang berjalan di jaringan target. Maka dari itu, pemeliharaan sistem secara rutin dapat meminimalisir kejadian ini seperti selalu mengupdate sistem operasi dan aplikasi-aplikasi didalamnya.

System Hacking

Tahap selanjutnya adalah system hacking dimana hacker sudah secara aktif mengeksploitasi sistem target. Beberapa tahapan dalam melakukan system hacking ini antara lain gaining access, escalating privileges, maintaining access, dan clearing logs.

Gaining Access

Ini adalah tahap pertama pada system hacking dimana hacker akan mulai mencoba menyerang untuk mendapatkan akses kedalam sistem yang dituju. Cara yang mungkin dipakai bisa bervariasi tergantung informasi apa saja yang ditemukan pada tahap-tahap sebelumnya.

Hacker akan mencoba mendapatkan akses kedalam sistem operasi ataupun aplikasi yang berjalan pada jaringan atau server target. Banyak teknik dan tools yang mungkin digunakan tergantung celah dan informasi apa saja yang didapat pada tahap sebelumnya seperti password cracking, password guessing, atau pun social engineering.

Minimnya celah akan mempersulit hacker untuk mendapatkan akses kedalam sistem. Selain arsitektur sistem, hal-hal lain seperti penggunaan password yang sulit ditebak dan edukasi kepada orang-orang yang mengelola sistem juga perlu untuk meningkatkan kesadaran terhadap penyerangan karena orang-orang yang belum sadar terhadap kejahatan cyber (cyber crime) mungkin akan lebih rentan terkena social engineering.

Escalating Privileges

Pada tahap ini hacker sudah mempunyai akses kedalam sistem baik itu akses yang terbatas atau pun tidak. Akses yang mungkin didapatkan pertama kali adalah akses dengan batasan tertentu, biasanya user yang digunakan untuk deploying aplikasi atau user yang digunakan untuk mengambil data ke database.

Setelah hacker mendapatkan akses, dia akan mencoba untuk mencari kelemahan lain untuk meningkatkan aksesnya (mencari cara supaya jadi root user).

Maintaining Access

Ketika hacker sudah mendapatkan akses penuh kedalam sistem, dia akan mencoba untuk mempertahankan aksesnya selama mungkin, termasuk dia akan menutup celah tempat dia masuk kedalam sistem untuk menutup kemungkinan hacker lain ikut masuk kedalam sistem.

Dengan akses penuh kedalam sistem dia bisa menggunakan sistem tersebut untuk apapun seperti dijadikan botnet untuk DDoS atau dijadikan tempat untuk melakukan serangan terhadap sistem lainnya.

Hacker mungkin akan menyembunyikan aksesnya sedalam mungkin agar tidak diketahui. Untuk meminimalisir hal ini pemeriksaan sistem secara rutin sangat penting untuk dilakukan seperti memonitor service-service yang berjalan, memonitor lalu lintas data untuk mendeteksi anomali traffic, dan memonitor aktivitas pada sistem untuk mendeteksi aktivitas mencurigakan.

Clearing Logs

Untuk tetap tidak terdeteksi dan mendapatkan akses kedalam sistem, hacker akan mencoba menutupi semua aktivitasnya dengan cara menghapus log atau memodifikasi log sistem. Untuk melakukan ini dia mungkin menggunakan tools untuk membersihkan log dan lain-lain.

Akhir Kata…

Metodologi dan kerangka kerja yang dilakukan oleh seorang peretas mungkin bisa bervariasi tergantung kebutuhan. Di atas adalah salah satu alur kerja atau fase-fase yang mungkin ditempuh oleh seorang peretas. Sekali lagi, informasi ini ditujukan untuk menambah wawasan kita dalam membangun sistem yang aman dari ancaman keamanan sistem (cyber scurity).

Leave a comment